在数字世界中,我们每一次点击、每一次连接,都可能暴露在无形的风险之下。网络劫持,如同潜伏在暗处的幽灵,时刻威胁着我们的数据安全与隐私。从DNS污染到中间人攻击,攻击者总在寻找加密协议的缝隙。然而,随着TLS 1.3协议的诞生和普及,网络安全的格局正在被重塑。爱思将深度剖析TLS 1.3的核心机制,揭示它如何从根本上提升了防劫持能力,并阐明为何像快连VPN这样的服务会将其作为安全基石。

一、警惕无形之手:网络劫持究竟是什么?

内容规划: 此部分旨在为非技术读者建立背景知识,用通俗易懂的语言解释网络劫持的危害。内容应避免过多技术术语,以场景化描述为主,让读者感同身受。

- DNS劫持/污染: 解释当你在浏览器输入“www.google.com”时,可能被引导到一个假的、由攻击者控制的网站。比喻为“导航把你带到了骗子窝点”。

- 中间人攻击(MITM): 描述攻击者如何像一个“窃听者”和“冒充者”一样,插入到你与目标服务器的通信链路之间,不仅能窃听所有信息,还能篡改信息。重点强调在公共Wi-Fi等不安全网络下的高风险。

- 流量劫持: 阐述网络运营商或黑客如何将你的正常网络流量重定向到特定服务器,用于广告注入、数据分析甚至植入恶意软件。

二、往昔的缺憾:TLS 1.2 在防劫持上的局限性

内容规划: 在介绍TLS 1.3的优势前,先点明旧版本(TLS 1.2)的不足之处。这能更好地突显TLS 1.3的革命性。内容应聚焦于那些被TLS 1.3修复的关键问题。

- 握手过程的“明文”信息: 重点指出在TLS 1.2中,部分握手信息(如服务器名称指示SNI)是未加密的。这使得网络中间的观察者(如ISP、防火墙、攻击者)能轻易知道你要访问哪个网站,为审查和定点攻击提供了便利。

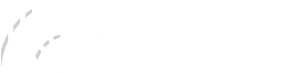

- 复杂的握手流程: 描述TLS 1.2需要2-RTT(两次往返通信)才能完成握手,这个过程不仅慢,而且每一步都可能成为潜在的攻击点,增加了攻击面。

- 对过时加密算法的兼容: 提及TLS 1.2支持一些后来被证明存在漏洞的加密算法(如RSA密钥交换、CBC模式等),如果配置不当,会留下安全隐患。

三、安全革命:TLS 1.3 防劫持的四大核心支柱

内容规划: 这是文章的核心部分。需要分点详细、清晰地阐述TLS 1.3的关键技术改进,并直接关联这些改进如何解决劫持问题。每个子标题下都应包含“是什么”和“如何防劫持”两部分。

3.1 更快更安全的握手:从源头压缩攻击窗口

内容规划: 解释1-RTT握手机制。重点在于将“速度”和“安全”联系起来。更快的握手意味着更少的交互,从而减少了被攻击者干扰或利用的机会。

- 是什么: TLS 1.3将握手流程从2-RTT简化为1-RTT。客户端在发送第一条消息(ClientHello)时,就会猜测服务器可能使用的密钥交换算法并提前发送公钥,大大缩短了建立连接的时间。

- 如何防劫持: 更少的通信往返次数,意味着攻击者在握手阶段进行注入、篡改或降级攻击的机会窗口被显著压缩。连接建立得越快,暴露在风险中的时间就越短。

3.2 “全程加密”的握手:让中间人无从窥探

内容规划: 这是TLS 1.3最重要的安全升级之一。需要重点强调其对隐私保护和防范流量分析的颠覆性作用。

- 是什么: 在TLS 1.3中,除了最初的ClientHello消息外,几乎所有的握手信息,包括最关键的服务器证书(包含了网站身份信息),都是加密的。

- 如何防劫持: 这是一记重拳。中间人无法再通过查看服务器证书来得知你正在访问哪个具体网站。这使得基于SNI的流量识别和审查变得极其困难,极大地提升了隐私性,并让针对特定网站的流量劫持变得“盲目”,难以实施。

3.3 强制性的前向保密:让历史数据高枕无忧

内容规划: 解释前向保密(Perfect Forward Secrecy, PFS)的概念,并强调TLS 1.3是如何将其变为“强制标准”的。

- 是什么: 前向保密确保每次会话都使用一个临时的、独立的会话密钥。即使服务器的长期私钥在未来某天被泄露,攻击者也无法用它来解密过去被截获的任何通信数据。

- 如何防劫持: 这主要防范“先窃取,后破解”的攻击模式。就算攻击者今天截获了你通过VPN传输的加密流量,只要连接使用的是TLS 1.3,他们就无法在未来通过破解服务器私钥来解密这些数据,保证了历史通信的绝对安全。

3.4 “减肥增肌”的密码套件:剔除所有已知弱点

内容规划: 强调TLS 1.3在加密算法选择上的“极简主义”和“前瞻性”。

- 是什么: TLS 1.3大刀阔斧地移除了所有已知存在漏洞或被认为不够安全的加密算法和协议特性。例如,废除了静态RSA密钥交换、CBC模式、SHA-1、MD5等。只保留了5个安全、高效、支持前向保密的AEAD(认证加密)密码套件。

- 如何防劫持: 通过“硬编码”的方式杜绝了“降级攻击”的可能性。攻击者无法再通过欺骗客户端和服务器,强迫它们使用一个较弱的、可被破解的旧加密算法来进行通信。这从根本上封堵了一大类攻击入口。

四、强强联合:为什么TLS 1.3对快连VPN至关重要?

内容规划: 将前述的技术优势与VPN应用场景紧密结合,回答文章标题中的“快连VPN”部分,体现出技术给产品带来的实际价值。

- 隐私保护最大化: 对于VPN的核心诉求——隐藏用户的网络足迹,TLS 1.3的加密握手机制是完美的补充。它不仅加密了你的数据内容,还很大程度上隐藏了你的“访问意图”,让ISP更难分析你的网络行为。

- 连接速度与稳定性: 1-RTT握手意味着VPN连接建立更快,尤其是在网络条件不佳时,能有效减少重连时间和延迟,提升用户体验。

- 对抗深度包检测(DPI): 加密的握手使得基于协议特征的流量识别变得更加困难,有助于VPN流量更好地“伪装”成普通HTTPS流量,从而绕过某些复杂的网络封锁和干扰。

- 坚不可摧的安全承诺: 快连VPN采用TLS 1.3,等同于向用户宣告其采用了当前业界最顶尖的、无已知漏洞的公开加密标准,这是对用户数据安全最直接、最透明的承诺。

五、不止于此:TLS 1.3的微小瑕疵与未来展望

内容规划: 展现客观性和专业性,讨论TLS 1.3并非完美无缺,并提及业界的后续发展,增加文章的深度。

- 0-RTT的重放攻击风险: 简要介绍0-RTT(零往返时间恢复会话)模式带来的极致速度,但同时指出它存在重放攻击的理论风险,并说明像快连VPN这样的服务商通常会如何权衡(例如对非幂等请求禁用0-RTT),以确保安全。

- ClientHello的最后堡垒: 指出即使在TLS 1.3中,最初的ClientHello依然是明文的。介绍业界正在推进的ECH(Encrypted Client Hello)技术,作为TLS的未来演进方向,它将实现真正的“完全加密握手”。

六、结论:选择基于TLS 1.3的保护,构建您的数字堡垒

内容规划: 总结全文核心观点,强化TLS 1.3的重要性,并给出明确的行动建议,将读者的认知转化为选择行为。

- 回顾要点: 简要重申TLS 1.3通过更快的加密握手、强制前向保密和精简的密码套件,构筑了前所未有的防劫持能力。

- 升华主题: 强调TLS 1.3不只是一次技术迭代,它是对网络通信安全哲学的一次重塑,将“默认安全”和“默认私密”提升到了新的高度。

- 行动号召: 建议用户在选择VPN或其他安全服务时,应将是否支持TLS 1.3作为一个重要的考量标准。选择像快连VPN这样拥抱最新安全协议的服务,就是为自己的数字生活选择一个更坚固、更可靠的“防劫持壁垒”。