当我们使用快连VPN(Let’s VPN)等工具时,总以为自己披上了一层完美的“隐身衣”,能够自由穿梭于网络的各个角落。然而,现实是许多网站,特别是流媒体平台(如Netflix)、金融机构和电商网站,拥有越来越先进的技术来识别并阻止VPN流量。快连VPN将深入剖析这些网站检测VPN的核心技术,为你揭开这场网络“猫鼠游戏”的幕后真相。

第一道防线:IP地址的“身份审查”

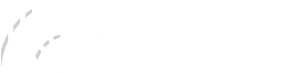

IP地址是网站识别用户的第一入口,也是VPN检测最基础、最核心的战场。网站主要通过以下三种方式对IP地址进行“背景调查”。

1. 公共VPN IP黑名单数据库

这是最简单粗暴也最有效的方法。有许多专门的公司(如 MaxMind, IP2Location)维护着庞大的、实时更新的IP地址数据库。这些数据库会标记出已知的、属于各大VPN服务商(包括快连VPN)的服务器IP地址。当你的访问请求到达网站时,网站会:

- 查询数据库: 将你的IP地址与它们的黑名单进行比对。

- 判断与拦截: 一旦命中,网站便可判定你正在使用VPN,并可能显示“请关闭代理”或直接拒绝访问。

2. IP地址的“出身”:数据中心 vs. 住宅宽带

绝大多数VPN服务器都托管在数据中心(如AWS、Google Cloud、DigitalOcean)。这些IP地址段是公开的,很容易与普通家庭用户的住宅IP(Residential IP)区分开。网站通过识别IP的“提供商”信息,就能轻易判断出访问是来自数据中心还是普通民宅,前者使用VPN的概率极高。

3. 共享IP的异常行为分析

一个VPN服务器IP通常会被成百上千的用户共享。对于网站来说,如果在短时间内看到同一个IP地址下发生了大量看似无关的行为,这是一个强烈的异常信号。例如:

- 同一个IP地址,同时有用户在看美国区的Netflix,有用户在登录日本区的游戏,还有用户在浏览德国的电商网站。

- 同一个IP地址,在1分钟内创建了数十个新账户或发表了大量评论。

这种“群体性”行为模式是普通用户不可能具备的,从而暴露了其背后共享IP的本质。

致命的漏洞:DNS与WebRTC泄露

即使VPN成功隐藏了你的IP,一些技术漏洞仍可能出卖你的真实位置,就像隐身衣上破了几个洞。

1. DNS泄露 (DNS Leak)

正常情况下,当你通过VPN上网时,你的DNS请求(将域名解析为IP地址的请求)也应该通过VPN的加密通道发送到VPN服务商的DNS服务器。但有时,系统或浏览器配置不当,这个请求可能会“绕过”VPN,直接发送给了你本地网络运营商(ISP)的DNS服务器。网站通过检测你DNS请求的来源,就能发现你的真实地理位置或ISP信息,从而与你VPN的IP位置产生矛盾,判定你在使用代理。

2. WebRTC“内鬼” (WebRTC Leak)

WebRTC(Web Real-Time Communication)是现代浏览器内置的一项技术,用于支持视频聊天、语音通话等实时通信。然而,它的一个“副作用”是,可以通过特定的JavaScript代码获取到你的真实本地IP地址,即使你连接了VPN。许多检测技术页面就是利用了这一点。当网站发现你通过VPN IP(如美国IP)访问,却从WebRTC中读到了一个截然不同的本地IP(如中国局域网IP 192.168.x.x),这无疑是使用VPN的铁证。

深入骨髓:网络数据包与协议特征分析

对于更高级的检测系统,它们会分析你网络流量的底层特征,寻找VPN留下的蛛丝马迹。

1. MTU/MSS不匹配

这是一种非常精妙的检测方法。MTU(最大传输单元)指的是网络数据包的最大尺寸。VPN为了加密和封装你的数据,会增加额外的“包头”,这使得VPN数据包的MTU值通常小于标准网络连接的MTU值。网站服务器可以发送特定大小、不允许分片的数据包。如果这个数据包无法到达你的设备,服务器就能推断出你的网络路径中存在MTU值较低的环节,这极有可能是VPN或隧道。

2. 端口与协议指纹

不同的VPN协议使用特定的网络端口。例如,OpenVPN通常使用UDP/TCP端口 1194,WireGuard则可能使用 51820。虽然这些端口可以更改,但一些防火墙或深度包检测(DPI)系统能够识别出VPN协议本身的流量模式和“握手”特征,无论它在哪个端口上运行。这是一种更难以规避的“行为识别”。

无处遁形的环境线索:浏览器与系统指纹

网站不仅看你的网络来源,还会分析你的设备环境,寻找不一致的地方。

1. 时区与语言不一致

这是最简单也最常见的辅助检测手段。你的IP地址显示你在美国洛杉矶(UTC-7),但你的操作系统或浏览器时间却是东八区(UTC+8),并且浏览器默认语言是 zh-CN。这种明显的地理位置与系统环境的冲突,是使用VPN或代理的一个非常强的信号。

2. 浏览器指纹 (Canvas Fingerprinting)

网站可以通过运行一段JavaScript代码,收集你浏览器的各种细微信息,例如:安装的字体、屏幕分辨率、颜色深度、浏览器插件、Canvas渲染结果等。这些信息组合起来,可以为你生成一个高度独特的“指纹”。虽然这不直接检测VPN,但可以用来追踪用户。如果一个被标记为可疑的“指纹”频繁更换IP地址,网站的风控系统就会提高警惕。

终极对决:永不停歇的攻防博弈

面对网站的重重检测,像快连VPN这样的服务商也在不断进化,形成了一场持续的攻防战。

- 网站的策略: 综合评分制。它们不会因为单一指标就判定你使用VPN,而是结合IP黑名单、数据中心识别、时区不一致、WebRTC泄露等多个信号,给你的访问行为打分。一旦分数超过阈值,就会触发拦截。

- VPN的反制:

- 混淆服务器 (Obfuscated Servers): 将VPN流量伪装成普通的HTTPS流量,绕过深度包检测。

- 住宅IP/专用IP (Residential/Dedicated IP): 提供干净的、非数据中心的、甚至是独享的IP地址,以躲避黑名单和共享IP检测。

- 泄露保护 (Leak Protection): 在客户端内置DNS和WebRTC泄露保护功能,确保所有流量都通过VPN通道。

总结:我们该如何应对?

理解了网站检测VPN的原理后,我们应该明白,没有任何VPN能保证100%不被检测到。这是一个概率和技术对抗的问题。作为一个普通用户,如果你希望最大程度地提高“隐身”成功率,可以考虑:

- 选择技术更强的VPN服务商: 优先选择那些提供混淆技术、专用IP和强大泄露保护功能的VPN。

- 做好自身配置: 在浏览器中手动禁用WebRTC,或使用能够控制它的扩展插件。

- 保持环境一致性: 如果条件允许,将电脑/手机的系统时区调整至与VPN节点位置一致。

- 认识到局限性: 对于金融、政府等高安全级别网站,它们的反欺诈系统极为敏感,使用任何代理工具都可能被轻易识别。

最终,这场关于隐私和访问权限的博弈远未结束。作为用户,了解双方的“武器库”,才能更明智地选择和使用工具,更好地保护自己的数字踪迹。